Influye los servidores DNS en mi conexión de internet?

La respuesta es sí en algunos casos, veamos por qué.

La función de los servidores dns es convertir IP en nombres públicos lo cual ayuda al usuario final a no memorizar dígitos.

Por ejemplo : Cuando quieres entrar en Google lo que haces mayormente es tipear www.google.com y no 210.118.137.26 y asi con las demás páginas web.

El servidor de DNS de un proveedor es un factor más de falla en la navegación de internet. Algo que muy pocos conocen lo cual hace que nuestros proveedores tengan información del historial de nuestra navegación de primera mano.

Ahora sabemos que existen DNS públicos en el mundo que se pueden utilizar en estos casos.

Tomar en cuenta que:

La resolución de direcciones IP es un proceso que puede tomar mucho tiempo si el servidor DNS está muy ocupado, y Google sabe que acelerar la velocidad de la navegación es provechoso para todos. Muchas veces nos ocurre que el navegador se nos queda trabado en el medio de la traducción por varios segundos, por eso Google quiere que su servidor DNS sea tan veloz como su google chrome lo que motivará su uso.

En resumen

Una mayor petición por parte de los usuarios haría retardar la velocidad en la que sale una página web es por eso que google lanzó su propio servidor de DNS con los sencillos números de 8.8.8.8 y 8.8.4.4

Cómo configurar:

1ero Entra a propiedades de red en windows XP o centro de redes y recursos compartidos en windows 7 que se encuentra en Panel de Control.

2do Busca Adaptador de redes (el que estés usando) tcp/ip v.4 y dale en propiedades

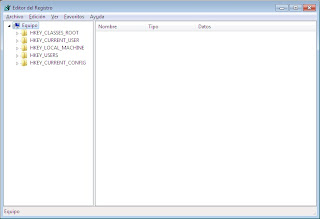

3ero En propiedades de tcp/ip verás lo siguiente

Si estuviera automático:

Marca : Usar la siguiente dirección IP que deberás poner la que ya está o entrar al CMD y poner IPconfig para que te salga los ips y luego ponerlos manualmente

En usar la siguiente dirección de servidor DNS pones 8.8.8.8 y 8.8.4.4 respectivamente

y tendrás nuevos servidores de DNS más rápidos.

nota : Deberás anotar antes de marcar manualmente tus ips en una hoja aparte

Segundo : Conocer los nombres de aquellos programas que no nos interese autoactivar.

Segundo : Conocer los nombres de aquellos programas que no nos interese autoactivar.

Puede que encuentres los siguientes procesos:

Puede que encuentres los siguientes procesos: